Agile Cloud-Based Platform

Adapt quickly to changing market demands and business needs with flexible configuration options and rapid deployment capabilities.

Configurable Billing Rules

Customize billing processes and rules to align with unique business models and revenue streams.

Scalable Infrastructure

Easily scale your billing operations as your business grows, supporting increased transaction volumes and complex billing scenarios.

Real-Time Analytics

Gain insights into revenue trends and customer behavior with real-time analytics and reporting, enabling data-driven decision-making.

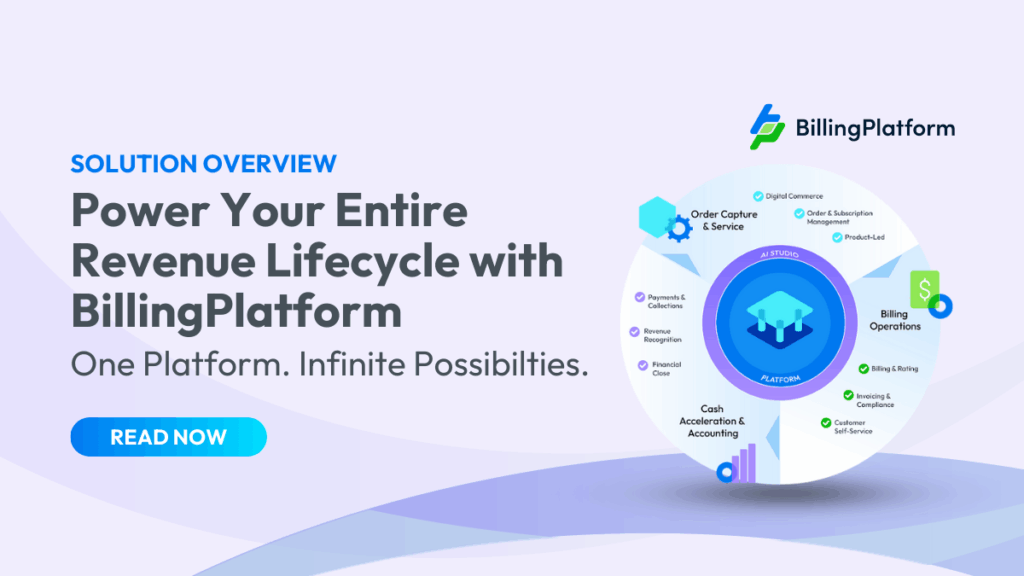

Seamless Integration

Streamline operations and enhance efficiency by consolidating data across platforms for a unified view of customer interactions and financial transactions.

Comprehensive API Framework

Utilize a robust set of APIs for easy integration with third-party systems, enabling seamless data flow and synchronization.

Architecture modulaire

Integrate new systems and applications modularly, ensuring minimal disruption to existing workflows and maximizing operational continuity.

Customizable Workflows

Configure workflows to automate data exchange and streamline processes, reducing manual intervention and improving accuracy.

Security Safeguards

Safeguard sensitive information and maintain compliance with regulatory requirements, providing peace of mind to stakeholders and customers alike.

Data Encryption and Privacy

Implement advanced encryption techniques to protect data integrity and confidentiality, mitigating risks associated with data breaches.

Access Control Mechanisms

Manage user permissions and access controls to restrict unauthorized access to critical systems and sensitive information.

Continuous Monitoring and Auditing

Monitor system activities in real-time and conduct regular audits to identify potential security threats and maintain compliance with industry standards.